Dieser Beitrag zur Zutrittssteuerung ist unter dem Titel „Safety first“ im Deutschen Architektenblatt 09.2020 erschienen.

Von Werner Störmer

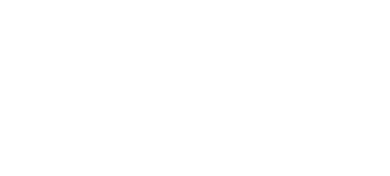

Eine Zutrittssteuerung soll das unbefugte Betreten von Sicherheitsbereichen verhindern und vor Diebstahl oder Zerstörung schützen. Leider werden Zutrittssysteme oft als Kontrollinstrument betrachtet, weil – wie auch in der Norm angegeben – meist von einer Zutrittskontrolle gesprochen wird. Die zweite Worthälfte lässt uns sofort an den „gläsernen Menschen“ denken, denn der „Kontrolle“ haftet etwas Unangenehmes an. Dabei ist das gar nicht die Aufgabe der Zutrittssteuerung, sondern es sollen nach dem Prinzip „Wer, wann, wohin“ nur berechtigte Personen Zugang zu den für sie freigegebenen Bereichen erhalten beziehungsweise soll Unberechtigten der Zutritt verwehrt werden. Zutrittssysteme sind überall dort zu empfehlen, wo potenzielle Sicherungsrisiken reduziert oder die organisatorischen Abläufe rund um den Zutritt zu einem Gebäude, zu Räumen und/oder zu einem Gelände verbessert werden sollen. Typische Einsatzbereiche sind in der folgenden Tabelle aufgeführt.

Das Risiko analysieren

Vor der eigentlichen Planung des Zutrittssystems steht die Risikoanalyse, in der mögliche Gefahren und unbefugte Personengruppen identifiziert werden und das zu erreichende Schutzziel festgelegt wird. Eine erste Analyse kann vom Planer einer Zutrittsanlage durchgeführt werden, indem das Risikopotenzial des Gebäudes objektiv und realistisch eingeschätzt und beurteilt wird. Die folgenden Schritte ergeben das Grundgerüst:

- Schutzziel definieren: Was muss geschützt werden (Sachen, Personen, Daten etc.)?

- Einflussfaktoren zur Systemsicherheit analysieren, wie Umwelt, Vernetzungsart, Identifikationsmedium etc.

- Wie soll die Notorganisation erfolgen, zum Beispiel bei Stromausfall, Brand, Hochwasser oder Sabotage?

- Mögliche Bedrohungen realistisch einschätzen, wie geografische Lage und Attraktivität des Objektes

- Lücken und Schwachstellen mit organisatorischen und technischen Mitteln schließen

- Sollzustand definieren

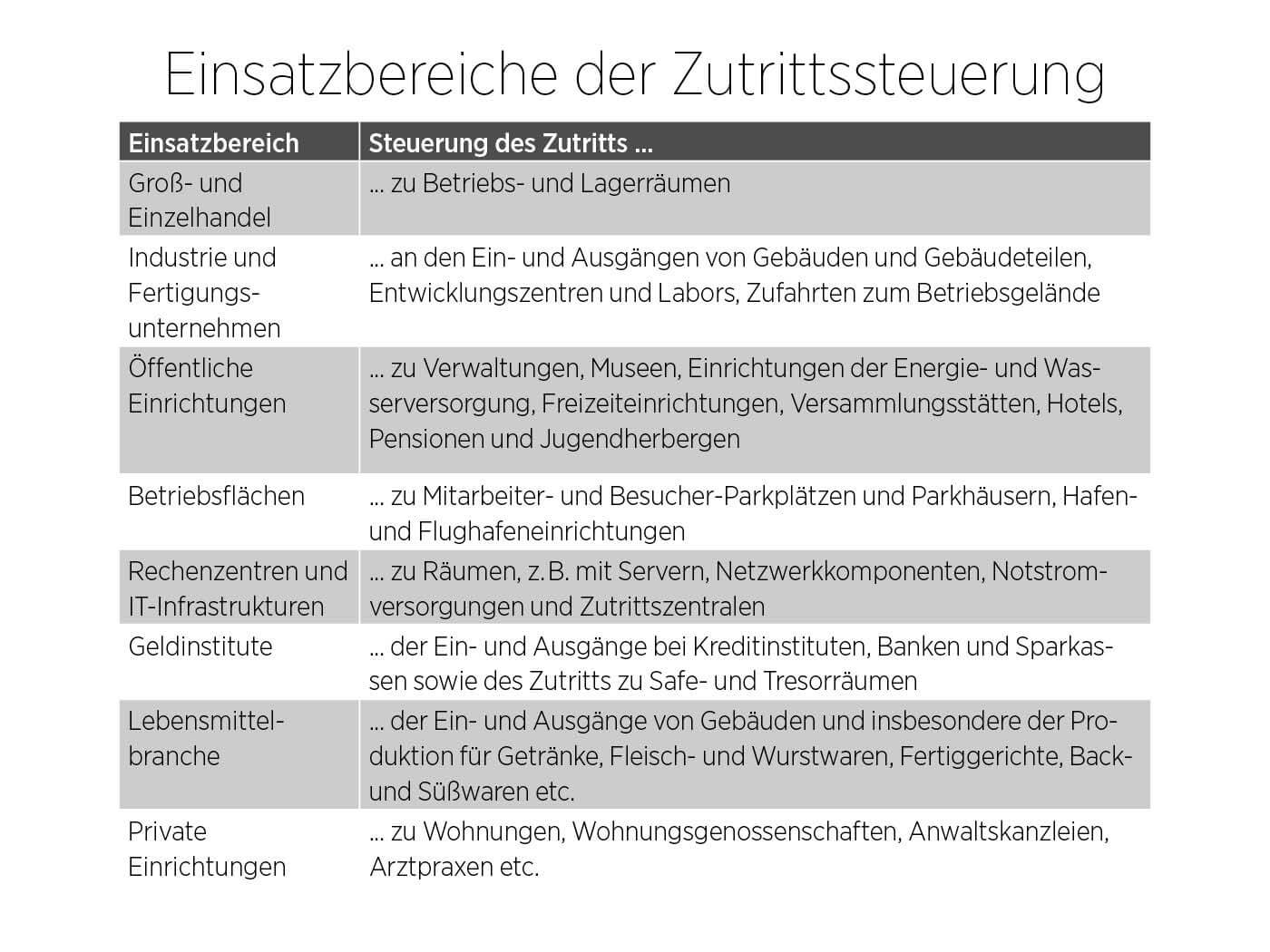

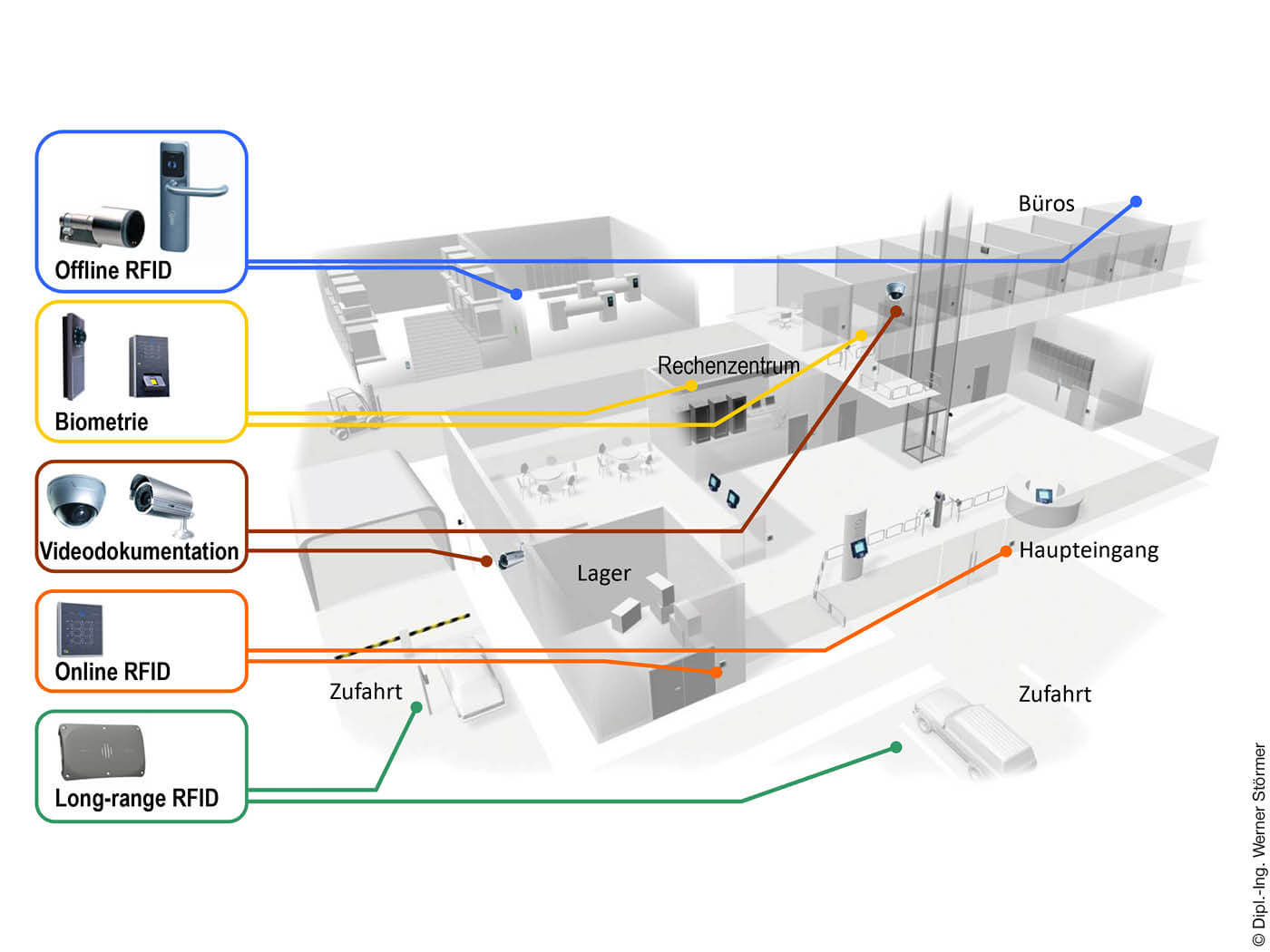

Mit einer abgestuften Sicherung des Geländes oder Gebäudes mit seinen Zufahrten, Parkplätzen, Stockwerken, Abteilungen etc. können diese sogenannten Raumzonen einer bestimmten Sicherheitsstufe zugeordnet werden. Damit wird zum Beispiel gewährleistet, dass jeder Mitarbeiter den Zutritt zur Kantine erhält, aber nur die IT-Mitarbeiter ins Rechenzentrum dürfen (siehe folgende Grafik).

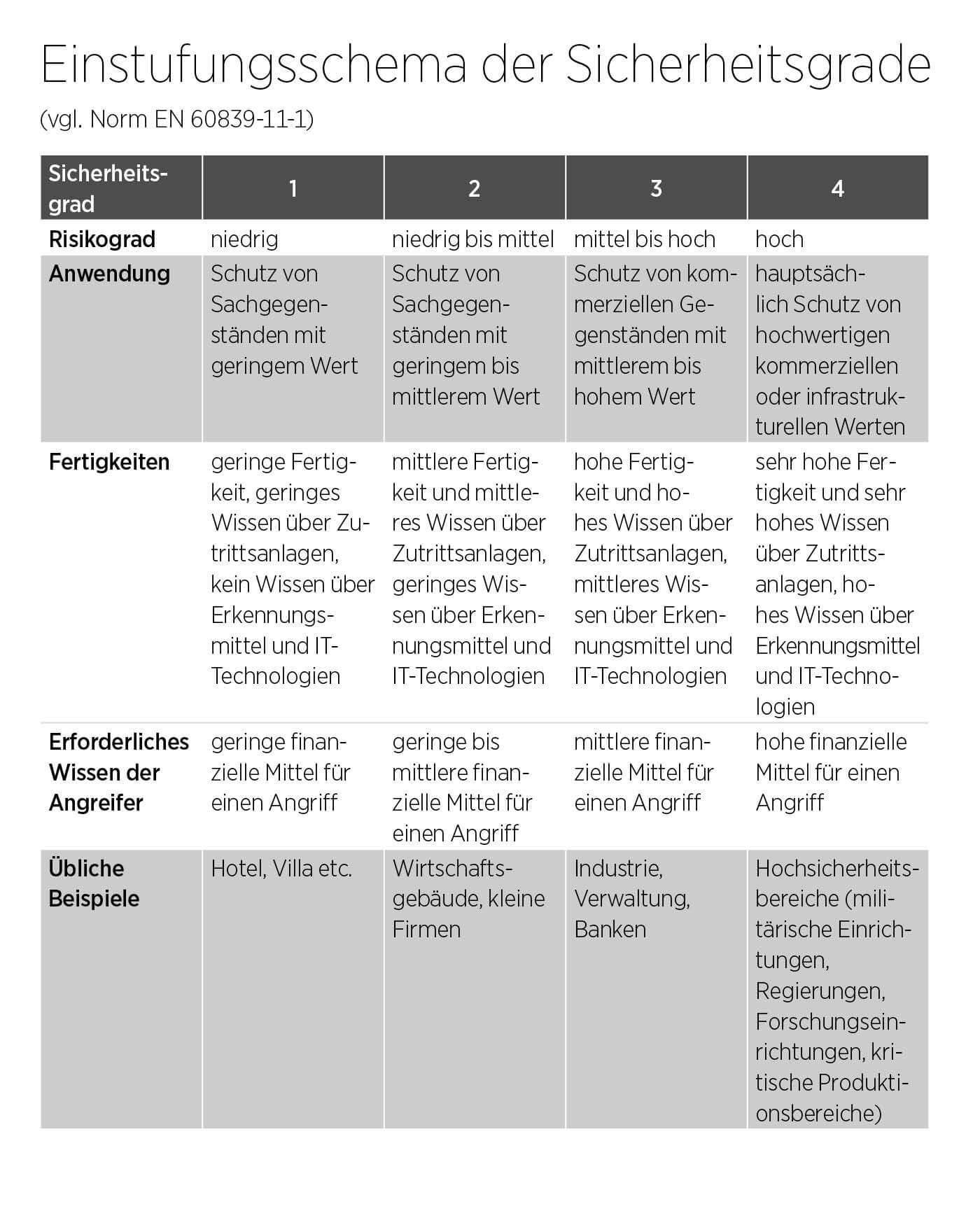

Im Ergebnis der Analyse erfolgt die Einstufung in einen der Sicherheitsgrade 1 bis 4 (siehe Tabelle unten) entsprechend der Norm EN 60839 „Alarmanlagen“, Teil 11-1: Elektronische Zutrittskontrollanlagen – Anforderungen an Anlagen und Geräte. Die Norm gibt vor, wie die funktionalen Anforderungen an das Zutrittssystem je nach benötigtem Sicherheitsgrad erfüllt sein müssen.

Systemlösungen für die Zutrittssteuerung

Je nach funktionalen Anforderungen stehen unterschiedliche Lösungen zur Verfügung. Die Bandbreite reicht von autonomen, mechatronischen Schließsystemen über vernetzte Zutrittsgeräte bis zum Hochsicherheitssystem mit biometrischen Lesern. Am einfachsten und kostengünstigsten sind autonome mechatronische Schließsysteme, die keine Verkabelung erfordern und auch noch nachträglich in Türen eingebaut werden können. Die Berechtigungsprüfung für den Zutritt erfolgt bei diesem System mittels PIN- und/oder Ausweiseingabe und aktueller Systemzeit. Eine Änderung der Zutrittsberechtigung muss an den autonomen, nicht vernetzten Offline-Einheiten manuell, in der Regel über eine Vor-Ort-Programmierung mittels Parametrierkarte oder mobilen Geräten, erfolgen. Alarm- oder Türzustandsmeldungen sind nicht möglich, da keine Anbindung an eine übergeordnete Gefahrenmelde- oder Zutrittszentrale besteht. Häufig werden mechatronische Schließsysteme mit vernetzten Online-Zutrittssystemen mittels virtuellem Netzwerk, wie „Network on Card“ (Zutrittsausweise), kombiniert. Dann können verschiedene Zutrittsstellen, wie Türen, Tore, Schleusen etc., in einem Gebäude ihrer Hierarchie entsprechend unterschiedlich gesichert werden.

Mehr Komfort, mehr Sicherheit und ein größeres Spektrum an Identifikationssystemen – zum Beispiel biometrische Systeme wie Gesichts- oder Venenerkennung – bieten vernetzte Online-Systeme, wobei alle Entscheidungen in einer oder mehreren Zutrittszentralen getroffen werden. Diese ermöglichen eine einfache Eingabe der Stammdaten und ein schnelles Sperren von verlorenen Ausweisen. Eine Überwachungseinrichtung prüft, ob die Tür unberechtigt geöffnet und innerhalb einer vorgegebenen Zeit geschlossen wurde. Bei unzulässigen Zutrittsversuchen oder Ausfall von Zutrittseinrichtungen wird ein Alarm ausgelöst. Entsprechende Meldungen können direkt an eine Zentrale zur Bearbeitung und Anzeige weitergeleitet oder protokolliert und archiviert werden. Höchste Sicherheit bieten dezentral gesteuerte Systeme, gegebenenfalls mit Notstromversorgung und mit Entscheidungsintelligenz am Zutrittspunkt.

Eine Zutrittssteuerung auf Basis eines vernetzten Systems kann ein wertvoller Bestandteil der Sicherheits- und Gebäudeleittechnik sein inklusive der Steuerung von Heizung, Klima und Licht. Neben der Anbindung von Einbruch- und Brandmeldeanlagen sowie der Videoüberwachung werden meist auch Schnittstellen zur Fluchtwegsteuerung und zum Fluchtleitsystem angeboten. Auch ist die Anbindung an einen ständig besetzten Sicherheitsleitstand möglich. Bei Bränden oder anderen Gefahrensituationen lassen sich Fluchtwegetüren mit einem Gruppenbefehl öffnen, während Eintrittswünsche an Brandschutztüren abgelehnt werden. Auf keinen Fall darf die Zutrittszentrale die Öffnung der Fluchtwegetüren verhindern, sie darf aber melden, dass die Tür unberechtigt geöffnet wurde.

Bauliche Voraussetzungen beachten

Die unterschiedlichen Systeme bedingen je nach gewählter Lösung bauliche Maßnahmen an der Zutrittsstelle. So gilt es, Fluchtweg-Mechanismen und gegebenenfalls eine Videoüberwachung an neuralgischen Punkten in Bezug auf die Eignung ihres Einsatzes in der jeweiligen Umgebung in die Gebäudeplanung mit einzubeziehen. Es kann auch ein Gebäude- und Raumzugang oder eine Flucht- und Rettungswegtür sein, die zusätzlich Anforderungen an den Brand- und Einbruchschutz sowie die Barrierefreiheit erfüllen muss.

Bei vernetzten Systemen können technische Einrichtungen, wie Drehkreuze, Schleusen oder andere gesicherte Absperrungen, für die Ergänzung der Zutrittssteuerung erforderlich sein. Bei Vereinzelungsanlagen ist zu beachten, dass der Zugang und/oder auch der Ausgang die Gebäudenutzer in geordnete Bahnen lenkt und dabei auch nur einzelne, berechtigte Personen den Eingang passieren dürfen. Auch ein Aufzug kann in diesem Sinne als Schleuse definiert werden, um von einem Stockwerk zum anderen zu gelangen.

Eine weitere Aufgabe ist die Standortplanung für die Zutrittsperipherie und alle sonstigen Datenübertragungseinrichtungen. Jeder Terminalstandort ist festzulegen, am besten in einem CAD-Hallen- oder Raumplan. Dabei sollten die erforderlichen Verkabelungen und Netzanschlüsse berücksichtigt werden. Darin sind die Aufstellungs- beziehungsweise die Montagearten zu vermerken, wie Wand- oder Säulenmontage. Zusätzlich sollte angegeben werden, ob diese Einheiten im Innen- oder Außenbereich und die Leser als Unter- oder Aufputzvariante installiert werden sollen und welche Vereinzelungseinrichtungen (z. B. Drehkreuze) anzuschließen sind. Das Anlegen einer Tabelle über die Zuordnung dieser Terminals zu Benutzergruppen mit oder ohne Zutrittsprofile ist sinnvoll (siehe folgende Grafik).

Sorgfältige Planung schützt vor Enttäuschungen

Zu Beginn der Planung ist die Absprache zwischen Architekten und Bauherren bezüglich der Sicherheitsziele und zugehöriger Baumaßnahmen erforderlich. Dabei werden meist auch wichtige Restriktionen für die Realisierung definiert, wie bestimmte Systemanforderungen, der Kosten- und der Zeitrahmen. Damit die Zutrittssteuerung für alle Beteiligten zufriedenstellend arbeiten kann, ist eine sorgfältige Planung und Errichtung durch Einbeziehung qualifizierter Fachfirmen notwendig. In dieser Phase ist eine intensive Kommunikation zwischen dem Architekten, dem Fachplaner, dem IT-Dienstleister und dem Errichter unverzichtbar. So ist es erforderlich, sich intensiv mit der Integration in die bestehende IT-Infrastruktur sowie mit der Einordnung der technischen Systeme in die organisatorischen Abläufe des Unternehmens auseinanderzusetzen.

Erfahrene und vom Bundesverband Sicherheitstechnik zertifizierte Errichter können den Architekten und Fachplaner von Anfang an unterstützen und sind auch Bindeglied zwischen dem Bauherrn und weiteren Beteiligten. Der Errichter kann bereits zu Beginn eines Bauprojekts Vorgaben für ein richtlinienkonformes Zutrittssystem beisteuern. Die Klärung folgender Fragen, die keinen Anspruch auf Vollständigkeit erheben, sind hinsichtlich der Formulierung der Schutzziele mit Beurteilung der Risiken zu empfehlen:

- Welche bauliche und technische Ausstattung, wie Kabelkanäle, Tür, Schleuse, Drehkreuz, Tor, Brandschutztür, ist an den Zutrittsstellen erforderlich?

- Wie hoch ist die Durchgangsfrequenz an den einzelnen Zutrittspunkten und wird Material oder Gepäck befördert?

- Welche Raum- und Zeitzonen sollen gebildet werden?

- Welches Identifikationsmedium, zum Beispiel ein RFID-Ausweis, soll genutzt werden und wie wirkt sich das auf andere kartengesteuerte Anwendungen oder weitere Mieter im geplanten Gebäude aus?

- Sollen für Hochsicherheitsbereiche, wie in einer Bank oder einem Rechenzentrum, biometrische Identifikationssysteme eingeführt werden?

- Erstellung eines Maßnahmen-, Zeit- und Budgetplanes

Die Ausschreibung für ein System zur Zutrittssteuerung sollte die technische oder organisatorische Lösungsmöglichkeit nicht allzu sehr festschreiben. Ein qualifizierter Bieter verfügt in der Regel über mehr Erfahrung als der beste Sachbearbeiter, der die Systemanforderungen beschreiben soll. Zu enge Vorgaben schließen womöglich praktikable Lösungen aus. Nicht der Bieter ist der Beste, der alle Ausführungen zusagt, sondern derjenige, der die bestmögliche individuelle Lösung vorschlägt und liefert. Eine gut durchdachte Spezifikation schützt den Anwender vor Enttäuschungen bei der Abnahme und Inbetriebnahme der Zutrittsanlage bei nicht vorhandenen Funktionen und den Anbieter vor nicht vereinbarten Anforderungen. Und natürlich sollte eine Beteiligung der künftigen Gebäudenutzer an der Spezifikationsphase sowie die Abstimmung mit dem Betriebsrat erfolgen.

Dipl.-Ing. Werner Störmer ist Fachautor und zweiter Vorsitzender im Fachausschuss Zutritt beim Bundesverband Sicherheitstechnik

Mehr zu Sicherheitstechnik und Zutrittssteuerung

Der Bundesverband Sicherheitstechnik informiert auf vielfältige Weise nicht nur über die Zutrittssteuerung, sondern zum Beispiel auch über Brand- und Einbruchmeldetechnik, Rauch- und Wärmeabzugsanlagen, Informationstechnik oder Videosicherheit. Zu allen Fachsparten stehen Publikationen zur Verfügung, die wichtige technische Themen verständlich aufbereiten. Allein der „Praxis-Ratgeber Zutrittssteuerung“ umfasst rund 200 Seiten. Vom 16. bis 17. September wird zudem das Seminar „Zutrittssteuerung und Identifikationsmanagement“ in Seligenstadt als Präsenzveranstaltung angeboten.